|

|

|

|

|

|

|

|

|

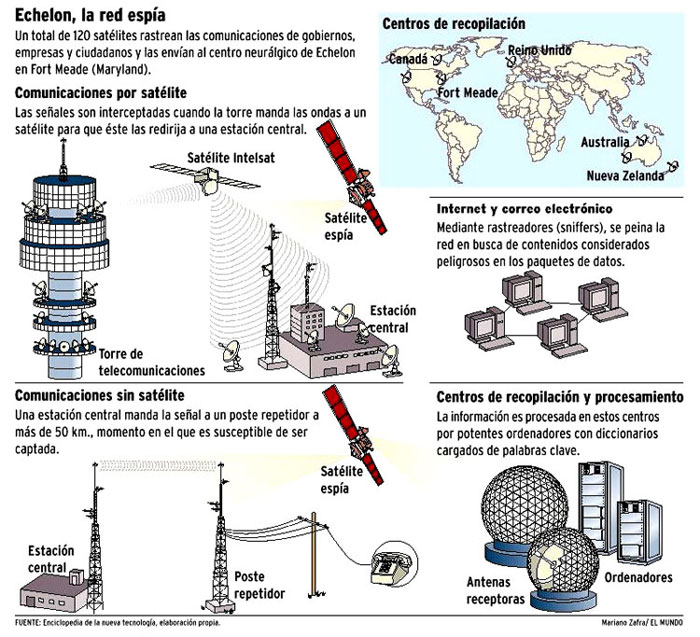

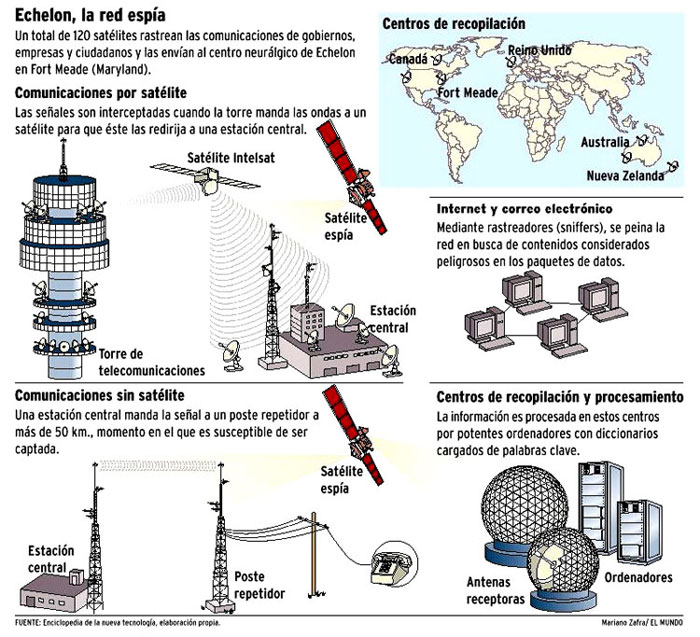

Veamos : El hombre es él y sus circunstancias, y está sometido a UN SISTEMA, que ahora ES global, y que solamente para ASEGURAR lo que el "SISTEMA" quiera en materia de e-mail's e INTERNET, han montado lo siguiente :

http://www.lineasegura.com/oreja.html

|

de EnlacesDeSeguridad Website

Contenido

La Gran Oreja - Red de satélites espía de la US National Security Agency (NSA)

Países anglosajones espían Europa

Nos encontramos ante otro más de los incontables atropellos internacionales cometidos por los Estados Unidos de América y sus socios, británicos mayormente. Bien es sabido que los Estados Unidos siempre intentan conseguir lo que se proponen, independientemente de los medios empleados, de lo lícito de sus propósitos y de las consecuencias que estos deparen. Ya se encargarán después de hacerse las víctimas ante su pueblo. Aunque Estados Unidos no se encuentra solo en esta tarea. Otros países anglosajones también forman parte de este entramado. Codo a codo con los Estados Unidos se encuentran Gran Bretaña y, en la medida de las capacidades de cada uno, Australia, Canadá y Nueva Zelanda. Estos cinco estados son los que están involucrados en la trama de la Red Echelon.

ARRIBA

Introducción a la intercepción de comunicaciones

Intercepción de las comunicaciones por cable

Las transmisiones por cable (voz, fax, correo electrónico, datos) solo se pueden interceptar si se tiene un acceso físico al cable. La intercepción se suele realizar en uno de los extremos del cable y dentro del territorio del estado que ordena la intercepción o en territorio de nadie, como por ejemplo en mitad del Atlántico. También se pueden realizar intercepciones en territorio extranjero, pero tanto la dificultad de maniobra en terreno ajeno como el riesgo de ser descubierto son muy altos. Los cables de telégrafo y coaxiales que unen Europa con Norteamérica tienen estaciones intermedias de amplificación de la señal. Desde estos puntos es posible realizar la intercepción ya que se pueden considerar como extremos del cable... el caso es no romper el cable y acceder hasta él desde cualquier tipo de conexión que tenga. Como se ha dicho antes, también se podrían interceptar las señales desde los extremos. Es decir, desde Terranova (Canadá) y Estados Unidos por un lado y, por el otro... tendríamos también a Gran Bretaña (vamos, que pintan bastos). Curiosamente los nuevos cables de fibra óptica que unen Nueva Zelanda con Australia se han extendido sin estaciones intermedias de mantenimiento o amplificación de señal.

También se podría interceptar un cable desde un punto intermedio, sin necesidad de manipular el mismo, usando corrientes inductivas (corrientes electromagnéticas generadas por una bobina que rodea el cable). Este sistema lo aplican submarinos pero no es factible generalizar su uso debido al alto costo del método. Se usa puntualmente.

Los cables de fibra óptica de la anterior generación se pueden interceptar por medio de corrientes inductivas aplicadas a los amplificadores intermedios. Se transforma la señal óptica en eléctrica, se amplifica y se reconvierte en señal óptica de nuevo. Sin embargo, debido a la gran cantidad de datos que manejan este tipo de cables, la dificultad se presenta a la hora de transportar esos datos desde el punto de "pinchamiento" del cable hasta el punto de procesamiento y análisis de la información. La utilización de submarinos provistos del equipo adecuado resultaría carísimo y se llevaría a cabo solo en situaciones de guerra. Los cables ópticos de última generación utilizan un láser de erbio para amplificar la señal, lo cual imposibilita su intercepción por medios inductivos. De esta forma, estos cables ópticos solo pueden ser interceptados desde los extremos. Se deduce entonces que un espionaje mantenido y generalizado de las comunicaciones por cable solo resultan económicamente factibles si se realizan desde los extremos de los cables situados en los estados que realizan la interceptación de las señales. Se deduce también que el espionaje de las comunicaciones por cable europeas por parte de los estados UKUSA se reducen a las comunicaciones que entran y salen de Gran Bretaña. Esto en lo que a teléfono y telefax se refiere, porque el mundo de internet va aparte.

Las transmisiones por internet son transmisiones de datos. Antiguamente la organización de la red era troncal y el camino que tomaba una transmisión entre su origen y el destino dependía de la saturación de la red, eligiendo el camino más corto. Por ese motivo, ese camino era impredecible y dependía de la situación puntual de la red. Hoy en día eso no ocurre. Está tan comercializada, hay tantos proveedores de servicios,... que se han tenido que crear nodos intermedios, llamados "encaminadores" o "routers" y que son los encargados de dirigir el tráfico en la red. Están localizados en puntos donde convergen varias líneas llamados "puntos de conmutación".

Sería en estos puntos donde se aplicaría la interceptación de las comunicaciones. Cuando la red era troncal, siendo la red troncal científica entre América y Europa la más importante, los puntos de conmutación se encontraban en los Estados Unidos, por lo que la Inteligencia estadounidense accedía fácilmente a las comunicaciones europeas de la red. Hoy en día, la comunicación intraeuropea (entre los distintos países de Europa) pasa por el punto de conmutación de Londres en una proporción muy pequeña (este nodo esté vigilado por el GCHQ británico... lo cual es legal, por otro lado), por lo que se podría deducir que UKUSA tiene acceso a tan solo una pequeña cantidad de comunicaciones de red informática a través de cable ya que casi toda la comunicación intraeuropa no abandona el continente.

Interceptación de comunicaciones transmitidas por ondas

Su interceptación depende del alcance de las ondas electromagnéticas empleadas. Si se trata de ondas terrestres (se mueven por la superficie del planeta) su alcance es limitado y depende de la orografía de terreno. Si por el contrario se trata de ondas indirectas o de espacio (lanzadas hacia el espacio, rebotadas en la ionosfera y devueltas a la Tierra) las distancias son muy considerables. El alcance de la señal depende de la longitud de onda de la misma:

-

Onda larga (3 kHz - 300 kHz). Son señales terrestres ya que no se reflejan en la ionosfera. Alcance corto.

-

Onda media (300 kHz - 3 MHz). Son señales terrestres aunque de noche se reflejan. Alcance medio.

-

Onda corta (3 MHz - 30 MHz). Al reflejarse permiten su difusión indirecta o espacial. Se les puede aplicar una reflexión múltiple, por lo que alcanzan una cobertura mundial absoluta.

-

Onda ultracorta (30 MHz - 300 MHz). No se reflejan, por lo que se trata de ondas terrestres. Su difusión es muy rectilínea y por lo tanto su alcance depende de la orografía, de la curvatura del planeta, de la altura de las antenas, de la potencia de la transmisión... Su alcance es de unos 100 Km. En el caso de los móviles se reduce a unos 30 Km.

-

Ondas decimétricas y centimétricas (300 MHz - 30 GHz). Son más rectilíneas aún que las ondas ultracortas. Sin embargo, al permitir separarse en haces, adquieren gran precisión y requieren de poca potencia de transmisión. Se captan con antenas cercanas, paralelas al haz de transmisión o dentro de él y en su prolongación.

Las ondas largas y medias se utilizan para transmisiones radiofónicas, de radiobalizas, etc. La comunicación militar y civil se realiza por onda corta y, sobre todo, por onda ultracorta, decimétrica y centimétrica.

Se deduce por tanto que un sistema de interceptación de ondas a nivel mundial tiene que estar enfocado al espionaje de ondas cortas. En los demás casos, el punto de intercepción debe encontrarse como máximo a 100 Km del punto espiado... por ejemplo, se suele realizar esa interceptación desde navíos, aviones y embajadas. Por lo tanto, el consorcio UKUSA, a través de estaciones terrestres, tendría acceso a poca cantidad de transmisiones por ondas.

Interceptación de transmisiones provenientes de satélites geoestacionarios

Los satélites pueden recibir y reenviar señales a gran distancia. Sin embargo están limitados ya que ni pueden recibir transmisiones desde cualquier parte del mundo ni pueden transmitir ondas a cualquier parte del mundo ya que no poseen una cobertura global. No obstante, este inconveniente se soluciona utilizando varios satélites que garanticen una cobertura global. Siendo así, si se sitúan las estaciones de escucha de satélites en zonas puntuales, se puede ejecutar una interceptación global de absolutamente todas las comunicaciones por fax, teléfono, y datos transmitidas a través de satélites geoestacionarios.

Interceptación desde aviones y barcos

Los aviones AWACS se utilizan para la localización e identificación de otros aviones. Dependen de un registro central, o lo que es lo mismo, forman parte de una red. Por sí solos no disponen de capacidad SIGINT (Signal intelligence). Sin embargo los pesados y lentos aviones espía EP-3 (como el que se chocó con un caza chino a finales del 2001 y aterrizó de emergencia en China) posee capacidad de interceptación de ondas cortas, ultracortas y microondas y las señales son analizadas a bordo mismo del avión. Se usan para misiones puramente militares. También se usan buques y, cerca de la costa, submarinos para la escucha de transmisiones militares por radio.

Interceptación desde satélites espía

"Vuelan" a baja altura y son capaces de interceptar las transmisiones de las emisoras espiadas durante pocos minutos cada vez, ya que estas emisiones destinadas a satélites de comunicación se transmiten en haces para evitar su difusión o diseminación. En zonas de mucha población y, por lo tanto, mucho ruido electromagnético, apenas es posible llevar a cabo una interceptación. Por lo tanto para llevar a cabo una vigilancia continuada de la población civil estos satélites resultan inapropiados. Los satélites SIGNIT de los Estados Unidos tienen una órbita semiestacionaria y, por lo tanto, no están fijos en una órbita si no que se mueven por una órbita elíptica compleja. De esta forma, durante el día cubren una gran cantidad de terreno en busca de emisiones. Son utilizados para usos militares.

De todo esto se deduce que una parte fundamental para realizar una interceptación de transmisiones a nivel mundial es la escucha de emisiones procedentes de satélites de comunicaciones.

ARRIBA

¿Qué es la Red Echelon?

Para empezar comentaremos que «echelon» es un término inglés que significa escalón, aunque esta red también es conocida como «La Gran Oreja». Echelon, como tal, es un programa informático. La Red Echelon en cambio sería un entramado de antenas, estaciones de escucha, radares y satélites, apoyados por submarinos y aviones espía, unidos todos esos elementos a través de bases terrestres, y cuyo el objetivo es espiar las comunicaciones mundiales, teóricamente, para luchar contra el terrorismo internacional (el que les afecta a ellos, claro) y el tráfico de drogas. Entre las comunicaciones espiadas se encuentran los correos electrónicos, faxes, comunicaciones por cable, por satélite, radio, conversaciones telefónicas,...

Los orígenes de la red se remontan al final de la Segunda Guerra Mundial, cuando Estados Unidos y Gran Bretaña crearon un sistema conjunto de espionaje e intercambio de información denominado UKUSA, término resultante de la unión de UK (United Kingdom) y USA (United States of America) y que se basaría en una lista de actividades y responsabilidades denominada SIGINT. A este entramado se le fueron uniendo países como Canadá, Australia y Nueva Zelanda. En menor medida, también estuvieron implicadas Francia y Alemania aunque se salieron poco después. Sobra decir que por aquella época, de satélites y tecnologías parecidas, nada de nada. El nacimiento real de la red Echelon como tal, se produjo hacia 1977, cuando satélites espía y estaciones de escucha fueron capaces de interceptar los satélites de comunicación de las redes de satélites Inmarsat (conjunto de estaciones costeras, estaciones móviles y nueve satélites destinados a la comunicación entre embarcaciones y otro tipo de vehículos) e Intelsat (red de satélites de comunicación telefónica mundial, compuesta actualmente por 25 satélites).

Sin embargo hoy en día el espionaje de satélites tiene más "víctimas", en concreto... todos los sistemas de satélites mundiales. A saber:

Sistemas mundiales de comunicación por satélite

INTELSAT

Organización Internacional de Telecomunicaciones por Satélite. Con una organización similar a la de Naciones Unidas, forman parte de este consorcio 144 gobiernos. Constaba de 20 satélites en el 2001 pero ha ampliado su "flota" que da servicio a 200 países. Cubren las zonas del Atlántico, Índico y Pacífico. En el 2001 se iba a privatizar. Es "curioso" observar como durante el desarrollo del programa INTELSAT, a medida que un nuevo satélite se ponía en órbita sobre una zona determinada del planeta, en esa zona algún país UKUSA montaba paralelamente una estación de escucha.

INTERSPUTNIK

Organización interestatal fundada por la extinta Unión Soviética. Cuenta con 24 estados miembros y 40 países usuarios. Tiene una "flota" de 4 satélites con cobertura mundial (1 en el Atlántico, 1 en el Índico y 2 en el Pacífico).

INMARSAT

Proporciona comunicaciones móviles internacionales a nivel de alta mar, aire y tierra así como el sistema de radio urgencia. Se ha privatizado y su sede está en Londres. Consta de 9 satélites que cubren todo el globo excepto las zonas polares. Al ser móviles, pueden concentrar sus haces en zonas determinadas. Digamos que es la red de satélites usada para la intercomunicación de los vehículos de transporte marítimos, aéreos y terrestres.

PANAMSAT

Con sede en los Estados Unidos cuenta con 21 satélites que ofrecen servicios de telecomunicaciones, internet y televisión, principalmente a los Estados Unidos y toda América, pero que se extienden a todo el mundo aunque su influencia en Europa es mínima.

Sistemas Regionales de satélites

EUTELSAT

Agencia europea con 40 países miembros que gestionan prácticamente todo (telecomunicaciones, internet, radio, televisión, canales privados de empresas, agencias de noticias, videoconferencia,...). Consta de 18 satélites que actúan principalmente en Europa, Asia y África y contacta también con América. Se iba a privatizar en el 2001.

ARABSAT

Como la Eutelsat pero para la zona árabe. La componen 21 países y gestiona telecomunicaciones y televisión.

PALAPA

Sistema indonesio tipo Eutelsat y Arabsat para la zona del Asia meridional (Malasia, China, Japón, India, Pakistán,...).

Sistemas de satélite nacionales

TELECOM

Satélite francés que conecta a Francia con sus departamentos en África y Sudamérica.

ITALSAT

Cubre Italia y sólo emite para este país.

AMOS

Satélite israelí que cubre la zona del Próximo Oriente.

HISPASAT

Cubren la zona de España y Portugal y emiten televisión a las dos Américas.

UKUSA tenía como objetivo principal espiar las comunicaciones del bloque del Pacto de Varsovia y China. Tras la caída del comunismo en Europa, ahora se la supone dedicada a la lucha antiterrorista y contra el narcotráfico. Se podría decir que UKUSA es la organización y Echelon es una herramienta.

ARRIBA

¿Cómo funciona La Gran Oreja?

El sistema de espionaje se basa en la escucha de las comunicaciones por medio de sniffers y su posterior filtrado. Este filtrado se centra en la identificación de palabras clave previamente fijadas en inmensos diccionarios. Estas palabras pueden pertenecer tanto a textos como a voces reales y ser pronunciadas y/o escritas en varios idiomas (inglés, castellano, francés, árabe, chino, japonés,...). El sistema informático posee por lo tanto potentes "olfateadores" y programas de reconocimiento de voz. Se habla de que puede filtrar 2.000 millones de mensajes en una hora. Tal y como está organizada la red, ésta no permite, por ejemplo, a las autoridades Neozelandesas conocer los diccionarios usados por USA y Gran Bretaña, si bien lo contrario sí es posible. Aquí se demuestra de nuevo el talante discriminatorio de los Estados Unidos y Gran Bretaña.

Primeramente se definen las palabras clave, como por ejemplo bomba, Busch, atentado, droga, Sadam Hussein, Castro,... siempre definidas en varios idiomas. Se pasa entonces a olfatear las comunicaciones mundiales. Se habla de un poder de captación del 90% de las mismas, si bien se cree que este porcentaje solo afecta a las comunicaciones de internet. Teniendo en cuenta que casi todas las comunicaciones vía internet mundiales, independientemente de dónde se produzcan, pasan por nodos de comunicación de los Estados Unidos y por nueve puntos de control de la NSA (National Security Agency, Agencia de Seguridad Nacional de los Estados Unidos). Es decir, que ni siquiera tiene que ir a buscarlas, las traen hasta la cocina.

Bien, una vez que se detecta una comunicación conteniendo o bien palabras clave o bien ciertas combinaciones de ellas (por ejemplo, "bomba", "gobierno" y "atentado" en el mismo mensaje), el sistema informático pasa a monitorearla y grabarla. Esta comunicación será entonces etiquetada y enviada a distintos centros de análisis. Dependiendo del origen y fecha de la comunicación será marcada con un número clave. Se transcribe, descifra, traduce y se guarda entonces como un informe más o menos extenso.

Estos informes recibirán un código dependiendo del grado de secretismo otorgado al mismo: "Morai" equivale a secreto. Después le siguen los códigos "Spoke" (más secreto), "Umbra"(alto secreto), "Gamma" (comunicaciones rusas) o "Druid" (destinado a países no miembros de la red).

Después se asignará otro código más relacionado con cada una de las agencias de seguridad...

|

Código

|

Agencia

|

País

|

|

Alpha

Echo

India

Uniform

Oscar

|

GCHQ

DSD

GCSB

CSE

NSA

|

Gran Bretaña

Australia

Nueva Zelanda

Canadá

Estados Unidos

|

Código asignado, enlace a la agencia de seguridad y país al que pertenecen

...dependiendo de a qué agencia será reenviado el informe a través del sistema central de la red UKUSA, denominado "Platform"

Si se considera que es una transmisión peligrosa para los intereses de los estados que componen la red Echelon (no sabemos a ciencia cierta qué significa esto exactamente) los participantes de esa comunicación pasarán a formar parte de una lista negra y sus comunicaciones y acciones serán espiadas a partir entonces, en mayor o menor medida, dependiendo de distintas consideraciones que los responsables crean oportunas. Los responsables de la red asumen que se se van a tomar como peligrosas comunicaciones que en realidad no lo son debido al factor error, y la persona que ha transmitido ese mensaje será "injustamente" catalogada como peligrosa, pero asumen esas situaciones como normales e insignificantes.

ARRIBA

¿Cuáles son sus componentes?

Sobre los medios de que disponen las agencias implicadas poco se puede decir salvo que están perfectamente capacitadas para realizar tales acciones... acaso tienen escasez de recursos humanos. La NSA tiene un presupuesto anual de unos €3.600 millones y mantiene bajo su control 120 satélites militares. Sus antenas de recepción cubren la totalidad del planeta. Unos ejemplo de satélites militares son:

-

MILSTAR: Programa de los Estados Unidos que gestiona 6 satélites geoestacionarios para la intercomunicación de sus tropas a nivel mundial (bases terrestres, navíos, aviones,...)

-

DSCS: 5 satélites que permiten una comunicación global. También de los Estados Unidos.

-

SKUNET: Sistema británico con cobertura mundial.

Los sistemas Syracuse (francés), Sicral (italiano) y el sistema español (que no sé cómo se llama) viajan "de gorra" en los satélites civiles nacionales (Telecom, Hispasat e Italsat) y utilizan la banda X. Tienen alcance regional. Los militares rusos utilizarían también el canal X de los satélites Molnyia.

La OTAN tendría sus propios satélites (NATO IIID, NATO IVA y NATO IVB)

Las cifras relacionadas con la composición de esta red es escandalosa. Hay que tener en cuenta además que se trata de una estructura de carácter secreto, por lo que no existen datos oficiales al respecto.

Aún así se han ido descubriendo numerosos datos respectivos a Echelon. Se sabe por ejemplo que dos nodos de conexión de la red se encuentran en College Park (Maryland, USA) y Mountain View (California, USA) y pertenecen directamente a la NSA. Otro nodo se situaría en Westminster (Londres, Gran Bretaña).

La estación de escucha de Morwenstow (Reino Unido) se encarga de la coordinación de las diferentes escuchas realizadas a los satélites Intelsat de Europa, océano Atlántico y océano Pacífico.

Las estaciones de Menwith Hill (Gran Bretaña) y Bad Aibling (Alemania) se encargan de lo mismo, pero de los satélites que no forman parte de la red Intelsat (como los Inmarsat).

También se sabe de la existencia de un submarino llamado USS Patch (parche en inglés) encargado de pinchar las comunicaciones por cable submarino.

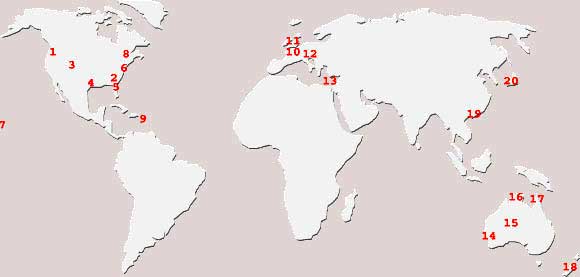

Las más importantes estaciones de rastreo y escucha se sitúan en:

-

Sugar Grove (Virginia, USA)

-

Leitrim (Canadá)

-

Sabana Seca (Puerto Rico, estado asociado de USA)

-

Menwith Hill (Gran Bretaña)

-

Bad Aibling (Base norteamericana en Alemania)

-

Waihopai (Nueva Zelanda)

-

Shoal Bay (Australia)

Alrededor de estas siete centrales se apoyan el resto de las computadoras terrestres, satélites, submarinos y aviones formando una gran red que cubre todo el planeta. También se sitúa el núcleo central del programa informático en la estación antes mencionada de Menwith Hill. Esta base secreta inglesa está camuflada en una zona rural y allí trabajarían unas 1.400 personas.

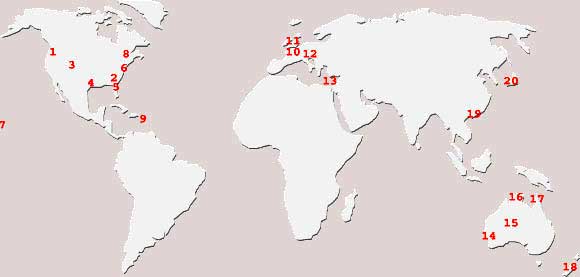

Veamos el total de las estaciones de escucha conocidas:

Lista de estaciones de escucha y localización geográfica

1. Yakima (Estados Unidos) 120ºO, 46ºN

Base del 544º Grupo de Inteligencia (Destacamento 4) de la Air Inteligence Agency (AIA) y del Naval Security Group (NAVSECGRU). Tiene 6 antenas de satélite orientadas hacia los satélites Intelsat del Pacífico y Atlántico. Una de las antenas estaría orientada hacia el satélite Immarsat 2. Se encarga del "Intelligence Support" (apoyo informativo) respecto a la escucha de satélites de comunicación a través de estaciones de la Marina (de Estados Unidos).

2. Sugar Grove (Estados Unidos) 80ºO, 39ºN

También en esta base se encuentra el NAVSECGRU y el 544º Grupo de la AIA (Destacamento 3). Cuenta con 10 antenas de satélite. Tres de ellas serían mayores de 18 metros.

3. Buckley Field (Estados Unidos) 104ºO, 40ºN

Dirigida por el 544º IG (destacamento 45). Constaría de al menos 6 antenas de las cuales cuatro superan los 20 metros. Oficialmente su cometido consiste en la recopilación de datos sobre acontecimientos en el ámbito nuclear mediante satélites SIGINT (satélites que captan e interpretan señales electromagnéticas), en su análisis y evaluación.

4. Medina Annex (Estados Unidos) 98ºO, 29ºN

Se trata de otro RSOC (Centro de Operaciones de Seguridad Regional) controlado por el NAVSECGRU y la AIA, cuya área de acción es el Caribe.

5. Fort Gordon 81ºO, 31ºN

Otro RSOC gestionado por el INSCOM y la AIA (702º IG, 721º IG, 202º IB, 31º IS). Sus cometidos son desconocidos.

6. Fort Meade (Estados Unidos) 76ºO, 39ºN

Es la sede de la NSA (Agencia de Seguridad Nacional de los Estados Unidos).

7. Kunia (Hawai, Estados Unidos) 158ºO, 21ºN

Gestionada por el NAVSECGRU, el RU y la AIA. Oficialmente es un Centro de Operaciones de Seguridad Regional (RSOC) y tendría como tareas asignadas la preparación de información y comunicaciones así como el apoyo criptográfico. La verdad es que su cometido no está nada claro.

8. Leitrim (Canadá) 75ºO, 45ºN

Forma parte de un intercambio de unidades entre Estados Unidos y Canadá. Consta de 4 antenas y las dos mayores son de unos 12 metros de diámetro. Oficialmente esta estación se dedica a la "calificación criptográfica" y a la interceptación de comunicaciones diplomáticas.

9. Sabana Seca (Puerto Rico) 66ºO, 18ºN

Utilizada por el Destacamento 2 del 544º AIA y por el NAVSECGRU. Cuenta con varias antenas, una de ellas de 32 metros. Procesa las comunicaciones por satélite, brinda servicios de criptografía y comunicación y sirve de apoyo a labores realizadas por la Marina y por el Ministerio de Defensa, como por ejemplo recoger información provenientes de los COMSAT. Se supone que se convierta en la más importante estación de análisis y procesado de comunicaciones por satélite.

10. Morwenstow (Inglaterra) 4º O, 51ºN

Estación manejada por el GCHQ (Servicio de Inteligencia británico). Cuenta con unas 21 antenas, tres de ellas de 30 metros. No se conoce su cometido especial, pero por su configuración y localización geográfica no cabe duda de que se dedica a la interceptación de comunicaciones por satélite.

11. Menwith Hill (Inglaterra) 2ºO, 53ºN

Utilizada conjuntamente por Estados Unidos y Gran Bretaña. Por parte de los primeros, se encuentran en la estación el NAVSECGRU, la AIA (45ºIOS) y el ISNCOM. La estación pertenece al Ministerio de Defensa británico, que se la alquila a los Estados Unidos. Cuenta con 30 antenas, 12 de ellas con un diámetro superior a los 30 metros. Al menos una de las antenas grandes es una antena de recepción de comunicaciones militares (AN/FSC-78). Su cometido sería proporcionar transmisiones rápidas por radio e investigar las comunicaciones. Así mismo se habla de que, aparte de ser una estación terrestre para satélites espías, se encargaría también de la escucha de los satélites de comunicación rusos.

12. Bad Aibling (Alemania) 12ºE, 47ºN

Controlada por el NAVSECGRU, el INSCOM (66º IG, 718 IG) y varios grupos de la AIA (402º IG, 26º IOG). Consta de 14 antenas, todas menores de 18 metros. Los cometidos oficiales de esta estación son:

-

Rapid Radio Relay and Secure Communications

-

Suport to DoD and Unified Commands

-

Medium and Longhand Commo HF& Satellite

-

Communication Physics Research

-

Test and Evaluate Commo Equipment

Oficiosamente, se encarga de los satélites SIGINT (espionaje electromagnético) y de las estaciones de escucha de los satélites de comunicación rusos. EL Departamento de Defensa de los Estados Unidos ha decidido cerrar esta estación el 30 de Septiembre del 2002.

13. Agios Nikolaos (Chipre) 32ºE, 35ºN

Consta de 14 antenas de tamaño desconocido. Controlada por Gran Bretaña en ella trabajan dos unidades: el "Signals Regiment Radio" y la "Signals Unit" de la RAF. Es una estación muy próxima a Oriente Medio y es la única estación de esa zona de huellas de satélite.

14. Geraldton (Australia) 114ºE, 28ºS

Se encarga de ella el DSD (Servicio Secreto australiano) si bien los agentes británicos que se encontraban en Hong Kong hasta que esta ciudad pasó a formar parte de China ahora trabajarían en esta estación australiana. Cuenta con 4 antenas de 20 metros orientadas hacia el Océano Índico y el Pacífico Sur. Se ocuparía de la interceptación de satélites civiles.

15. Pine Gap (Australia) 133ºE, 23ºS

Manejada por el DSD. Sin embargo la mitad de las 900 personas que trabajan allí son de la CIA y del NAVSECGRU. Posee 18 antenas de satélite de las cuales una es de 30 metros y otra de 20 metros. Es una estación para satélites SIGINT desde la cual se controlan varios satélites de espionaje cuyas señales se reciben y procesan. El tamaño de las antenas hace suponer que también se realizan interceptaciones de comunicaciones por satélite pues para los satélites SIGINT no es necesario el uso de grandes antenas.

16. Shoal Bay (Australia) 134ºE, 13ºS

Estación dependiente del Servicio de Inteligencia Australiano. Posee 10 antenas de tamaño no especificado aunque las más grandes podrían no sobrepasar los 8 metros de diámetro. Las antenas estarían orientadas hacia los satélites PALAPA indonesios. No está claro si forman parte o no de la red mundial de espionaje.

17. Guam (Pacífico Sur) 144ºE, 13ºS

Controlada por la 544º IG de la AIA y por la Marina de Estados Unidos. Alberga una estación naval de ordenadores y telecomunicaciones. Tiene 4 antenas, dos de ellas de unos 15 metros.

18. Waihopai (Nueva Zelanda) 173ºE, 41ºS

Estación controlada por el GCSB (General Communications Security Bureau de Nueva Zelanda). Consta de dos antenas, una de ellas de 18 metros. y sus funciones son la interceptación de comunicaciones por satélite y el procesado y descifrado de las transmisiones. Su pequeño tamaño y radio de acción (una pequeña parte del Pacífico) avala la hipótesis de una intercomunicación complementaria con la estación de Geraldton (Australia).

19. Hong Kong 22ºN, 114ºE

No se disponen de datos exactos referentes ni a su tamaño ni a su número de antenas. Sin embargo se sabe que posee varias antenas de gran diámetro. Tras la incorporación de Hong Kong por parte de China la estación fue suprimida. No se sabe cual de las estaciones cercanas ha asumido el papel que desempeñaba la estación de Hong Kong (Geraldton, Pipe Gap, Misawa, ...). Parece ser que dichas labores se repartieron entre varias estaciones.

20. Misawa (Japón) 141ºE, 40ºN

Controlada por Estados Unidos y Japón. Consta de 14 antenas, algunas de ellas de 20 metros. Es un centro de operaciones de criptología (Cryptology Operations Center) e intercepta las señales de los satélites rusos Molnyia y de otros satélites de comunicación también rusos.

Ya que hemos mencionado el tamaño de las antenas (su diámetro, para ser exactos) vamos también a explicar el por qué de su presencia. Las antenas de recepción terrestres tienen un tamaño comprendido entre 0,5 metros (como las parabólicas que tenemos en los tejados de nuestras casa para la recepción de televisión digital) y los 30 metros. El sistema de recepción concentra la energía en el foco del espejo parabólico y dependiendo del tipo de emisión del satélite (la banda, la frecuencia, etc...) se necesitarán antenas parabólicas de mayor o menor tamaño. Cada sistema de satélites (y dentro de lo posible, cada subsistema dentro de un sistema) consta de un tipo concreto de emisión y por lo tanto las antenas serán también distintas. Así pues y por no extendernos en las explicaciones, cuando se pretende una obtención de información a través del filtrado realizado por un ordenador se usará una antena de tamaño máximo (20/30 metros). Las estaciones militares centrales suelen tener antenas de 18 metros, si bien se usan más pequeñas para facilitar la movilidad de las mismas permitiendo una movilidad táctica (estacione móviles). Las estaciones que reciben señales de satélites SIGINT (ondas electromagnéticas) y espías requieren antenas pequeñas, ya que las señales son de alta frecuencia y concentración. La presencia de 2 ó más antenas de 18 metros puede significar que allí se realizan escuchas de comunicaciones civiles.

Sin embargo algo que también permite intuir la actividad de una estación es la presencia o no de personal militar y si el ciudadano de a pie tiene acceso a las instalaciones. De esta forma, si una estación con 2 ó más antenas de 18 metros alberga fuerzas armadas, alguna de las antenas podría dedicarse a comunicaciones militares. Un ciudadano de a pie nunca tendrá acceso a una estación de escucha, sea del tipo que sea. En las estaciones de escucha además siempre habrá presencia de personal militar.

De igual forma la disposición espacial y el tamaño y tipo de antenas puede mostrar el propósito de cada estación de escucha. De esta forma,

-

Un conjunto de antenas verticales que forman un gran círculo se utiliza para averiguar la orientación de las señales de radio.

-

Un conjunto circular de antenas romboidales tiene el mismo propósito.

-

Las antenas direccionales o multidireccionales parecidas a las clásicas de televisión pero de tamaño gigantesco se usan para interceptar señales de radio no dirigidas.

-

Las antenas parabólicas se utilizan exclusivamente para recibir señales.

La observación de una antena parabólica, fijándonos en su situación geográfica, su altitud y su orientación, podría desvelar la situación del satélite cuya señal se está recibiendo. Es por eso que estas antenas suelen mostrarse cubiertas por gigantescas esferas blancas, llamadas cúpulas. De esta forma, se ocultan la orientación e inclinación de la antena... y de paso, se las protege de la intemperie.

ARRIBA

La polémica

El espionaje internacional practicado por la red Echelon no tiene límites. Todo el mundo está dentro de su campo de acción, todo el mundo está potencialmente destinado a ser espiado. Se da el caso curioso de que la legislación de Estados Unidos prohíbe a la NSA el espionaje dentro de sus fronteras (que no en el resto del planeta), así que son los británicos los encargados de espiar a los Estados Unidos y luego se intercambian las informaciones entre agencias. Sin embargo, a raíz de los atentados contra los Estados Unidos del 11 de septiembre del 2001 las leyes estadounidenses se están modificando para otorgar más poderes de espionaje interno a sus organismos de seguridad.

La verdadera polémica nace cuando se acusa a los gobiernos implicados en el espionaje a través de Echelon de haber extralimitado sus acciones hacia los espionajes industrial y político en beneficio de los gobiernos implicados en la red. Es curioso que con anterioridad ningún Gobierno recriminara la violación del derecho a la intimidad y privacidad del ciudadano de a pie. Esto se explica porque se sobreentiende que todos los gobiernos practican ese tipo de espionaje, así que poco tienen que echar en cara a los demás. Además, no existe una legislación internacional que regule este tipo de acciones... y nos tememos que tampoco servirían de nada.

El Parlamento Europeo creó la Comisión Echelon a resultas de un libro publicado al respecto por el físico escocés Duncan Campbell. El informe de esta comisión fue presentado en 1998 y en él se confirma la existencia de la red Echelon y su implicación en el espionaje a Gobiernos, organizaciones y empresas europeas. Es decir, que una tecnología con origen militar se está utilizando con fines económicos y de espionaje industrial para favorecer a empresas pertenecientes a países integrantes de la red en detrimento de empresas mayormente europeas y japonesas. Estas empresas no son cualquier empresa. Son empresas, principalmente norteamericanas, relacionadas directamente con la red Echelon y con el sistema defensivo y militar de los Estados Unidos, como por ejemplo la firma aeronáutica McDonnell Douglas, o empresas punteras en campos tan críticos como telecomunicaciones, ingeniería genética o laboratorios de desarrollo de armas químicas y bacteriológicas. Esto se puede deber a que al gobierno de los EE.UU le interesa que esas empresas se mantengan fuertes, aunque la posibilidad más acertada sería que al estar esas empresas muy relacionadas con el Gobierno (por no decir que son una rama del mismo) sería ésta una forma más de controlar esos sectores tan importantes.

Se ha creado un gran revuelo e incluso Francia se plantea acusar formalmente a Gran Bretaña de traición a la Unión Europea, ya que sus acciones perjudican directa y conscientemente la economía de la Unión en beneficio de un enemigo comercial directo, como son los Estados Unidos. Se habla también de que Gran Bretaña podría estar violando la Convención de Derechos Humanos de la UE respecto a la privacidad. Gran Bretaña se defendió alegando que, ojo al dato, sus leyes permiten espiar las comunicaciones para defender sus intereses económicos. Estados Unidos, fiel a su tradición, negó todo conocimiento y Nueva Zelanda mostró su preocupación ante una más que posible investigación por parte de la Unión Europea de su base de escuchas en Waihopai, usada para el espionaje de la región del Pacífico, y aseguró que desde esas instalaciones no se realizan escuchas de "carácter comercial". Australia reconoció en 1999 la existencia de UKUSA y su pertenencia al mismo. El Gobierno español afirma la existencia de la red y sostiene que intercepta millones de comunicaciones oficiales, comerciales y personales.

Actualmente se reconoce abiertamente la existencia de la red, si bien se niega que se utilice para realizar espionaje industrial y político, alegando que sus campos de acción son el terrorismo y las mafias.

El espionaje industrial habría tenido ya sus nefastas consecuencias sobre varias corporaciones y empresas. Particulares franceses han demandado a los gobiernos de Gran Bretaña y Estados Unidos por robo de secretos industriales. Jueces y fiscales de Italia, Alemania y Dinamarca solicitan airadamente una investigación pública sobre la red Echelon. Organizaciones norteamericanas como la Unión Americana de Libertades Civiles reclaman también una investigación.

A la Red Echelon se le atribuyen, entre otras, estas acciones de carácter comercial y político:

-

Interceptación y escucha de transmisiones de Greenpeace por parte de los Estados Unidos durante su campaña de protesta hacia las pruebas nucleares francesas en el Atolón de Mururoa en 1995. Este espionaje no fue conocido por sus socios más débiles, como Nueva Zelanda y Australia.

-

Interceptación de llamadas telefónicas y seguimientos a Lady Di, el Papa Juan Pablo II, Teresa de Calcuta, Amnistía Internacional y Greenpeace.

-

Espionaje a dos ministros británicos por parte de Margaret Thatcher, siendo ella Primera Ministra del Reino Unido.

-

Espionaje del diario Observer y a varios de sus periodistas y propietarios.

La inteligencia militar francesa asegura que agentes secretos norteamericanos trabajan en la empresa Microsoft (el que faltaba) para instalar programas secretos en los productos e indicar a los desarrolladores de programas de Microsoft qué agujeros de seguridad deben crear para que la NSA pueda entrar a través de ellos. Estos agujeros de seguridad se encuentran en productos como Windows e Internet Explorer. A cambio, recibiría apoyo financiero y se favorecería el monopolio del Microsoft en el mercado nacional e internacional, lo cual beneficia a ambas partes.

Se asocia a la NSA la inclusión del denominado "cifrado fuerte" del Windows 2000 para fines tan desconocidos como preocupantes.

Los sistemas de encriptación de mensajes de los productos Microsoft, Netscape y Lotus destinados al mercado europeo son distintos a los americanos y están predispuestos a ser decodificados los la NSA.

La empresa informática Lotus reconoce que la NSA obliga a las empresas americanas a comunicarles una parte de la clave de codificación de los productos destinados al intercambio de mensajes que se exporten fuera de los Estados Unidos. En su caso, 24 de los 64 bits del código de desencriptación de los mensajes.

La empresa suiza Crypto AG, expertos en programas, hardware y otros productos criptográficos (teléfonos móviles, por ejemplo) adjunta a los mensajes enviados a través de sus productos una clave de decodificación del password utilizado por el usuario que conocería la NSA. Se sabe que dicha empresa suiza y la NSA vienen manteniendo contactos y reuniones desde hace unos 25 años. Los productos Crypto son utilizados por delegaciones oficiales de más de 130 países, tales como ejércitos, embajadas, ministerios...

Interceptación de comunicaciones entre Thomson-CSF y el Gobierno Brasileño en 1994 en la negociación de un contrato de 220.000 millones de pesetas para un sistema de supervisión por satélite de la selva amazónica permitió la concesión del proyecto a la empresa norteamericana Raytheon, vinculada a las tareas de mantenimiento de la red Echelon.

Interceptación de faxes y llamadas telefónicas entre Airbus y el Gobierno de Arabia Saudí con detalles de las comisiones ofrecidas a los funcionarios permitió a Estados Unidos presionar para que el contrato de un billón de pesetas fuera concedido a Boeing-McDonnell Douglas. 1995.

Espionaje a la industria automovilista japonesa

Intercepción de la NSA de comunicaciones entre el Gobierno de Indonesia y representantes de la empresa japonesa NEC referentes a un contrato de 200 millones de dólares en equipamiento de telecomunicaciones. George Bush padre intervino personalmente y obligó a Indonesia a dividir el contrato entre NEC y la firma estadounidense AT&T (proveedora de equipamiento de telecomunicación a la NSA).

Espionaje a las conversaciones entre países de Oriente Medio y representantes del consorcio europeo Panavia destinadas a la venta del cazabombardero Tornado a dichos países.

En Argentina también hay serios rumores sobre intervenciones de comunicaciones

Un ingeniero de telecomunicaciones habría detectado que 21 líneas de teléfono del Ministerio de Economía de Argentina estaban siendo pinchadas desde el exterior, vía satélite. Se realizaron entonces revisiones de las líneas de teléfono del ministro y varios secretarios del ministerio. En estas revisiones se descubrió que todos los teléfonos pinchados lo estaban a través de un ordenador del mismo ministerio marca AST (empresa informática norteamericana que abastece a la NSA de equipamiento). Investigando la computadora en cuestión se descubrió que tenía instalado un software denominado STG, el cual permite la intervención de líneas de fibra óptica, cable, teléfono, correo electrónico, fax y satélite.

El sistema basado en el software STG incluye un dispositivo de seguridad que es revisado y actualizado cada 24 horas por el mismísimo Departamento de Estado norteamericano y, para que el programa se mantenga activo, debe conectarse con el Pentágono cada día. Este software sólo puede ser adquirido por organismos autorizados por el Departamento de Estado de los EE.UU. En Argentina, el único organismo autorizado es la SIDE (Secretaría de Inteligencia del Estado). Sin embargo, se comprobó que el pinchazo provenía del exterior de Argentina en una conexión vía satélite.

Dentro de la gravedad del asunto, el informe del Parlamento Europeo afirma que la red Echelon no es tan poderosa como se da a entender, al menos respecto a las comunicaciones a través de cable, si bien recomienda el cifrado y codificado de las comunicaciones vía internet para mayor seguridad en la privacidad de individuos y empresas. Por otro lado, se aconseja de igual forma no utilizar programas de cifrado que hayan sido desarrollados ni en los Estados Unidos ni Gran Bretaña (esto no lo dice la UE, pero tampoco aconsejamos utilizar productos de Crypto AG).

Así mismo, se consideran bastante seguras las comunicaciones realizadas a través de fibra óptica dentro de la Unión Europea, debido a la enorme dificultad que supone la interceptación de señales tan rápidas y de tan gran capacidad de datos.

¿Que por qué los gobiernos europeos no hacen algo contundente al respecto? El que esté libre de pecado que tire la primera piedra. Se sabe, por ejemplo, que los servicios secretos franceses consiguieron información privilegiada que permitió la concesión de un contrato a la firma aeronáutica gala Dassault

La lucha contra la red Echelon ha llegado también al ciudadano de a pie y se ha creado un virus informático específico para esta red de espionaje llamado SEPRIN. Se trata de un gusano que intentaría saturar los recursos de la misma.

Su efectividad aún no ha sido demostrada... o por lo menos yo no me he enterado.

ARRIBA

¿Hay más redes parecidas?

Quien dude de ello es un iluso. Por supuesto que existen más redes gubernamentales de espionaje. Existen desde los tiempos ancestrales. Lo que ha cambiado son los métodos y recursos de información y espionaje.

Según el informe Echelon de la Unión Europea, éstas son las modalidades de espionaje que practican los países de la Unión Europea y del consorcio UKUSA:

|

PAÍSES

|

Organización

|

Com. extranjeras (civiles, diplomáticas y militares)

|

Com. nacionales diplomáticas y militares

|

Com. nacionales civiles

|

|

Alemania

|

UE

|

SI

|

SI

|

SI

|

|

Austria

|

UE

|

SI

|

SI

|

NO

|

|

Bélgica

|

UE

|

SI

|

SI

|

NO

|

|

Dinamarca

|

UE

|

SI

|

SI

|

SI

|

|

España

|

UE

|

SI

|

SI

|

SI

|

|

Finlandia

|

UE

|

SI

|

SI

|

SI

|

|

Francia

|

UE

|

SI

|

SI

|

SI

|

|

Grecia

|

UE

|

SI

|

SI

|

NO

|

|

Holanda

|

UE

|

SI

|

SI

|

SI

|

|

Irlanda

|

UE

|

NO

|

NO

|

NO

|

|

Italia

|

UE

|

SI

|

SI

|

SI

|

|

Luxemburgo

|

UE

|

NO

|

NO

|

NO

|

|

Portugal

|

UE

|

SI

|

SI

|

NO

|

|

Suecia

|

UE

|

SI

|

SI

|

SI

|

|

Gran Bretaña

|

UE y UKUSA

|

SI

|

SI

|

SI

|

|

Australia

|

UKUSA

|

SI

|

SI

|

SI

|

|

Canadá

|

UKUSA

|

SI

|

SI

|

SI

|

|

Estados Unidos

|

UKUSA

|

SI

|

SI

|

SI

|

|

Nueva Zelanda

|

UKUSA

|

SI

|

SI

|

SI

|

Es decir, que el que esté libre de pecado que tire la primera piedra, como decíamos más arriba.

Una red similar es el Enfopol, de la Unión Europea, aprobada por el Consejo Europeo en Mayo de 1.999. Su campo de acción se supone limitado a la Unión. Se atribuye también redes parecidas a Francia (conocida como Frenchelon) y Rusia (que se llamaría Sorm), debido a sus situaciones geográficas y al control y capacidad de actuación que poseen sobre sus "antiguas colonias".

Suiza tiene su propia red, llamada Satos3.

El tema de Enfopol es el que está ahora más en boca de todos al ser nuestro "propio gobierno" (Unión Europea) quien lo ha desarrollado. Personalmente me fastidia más que me espíen los estadounidenses.

Intentaremos crear un pequeño informe sobre el tema en un futuro cercano.

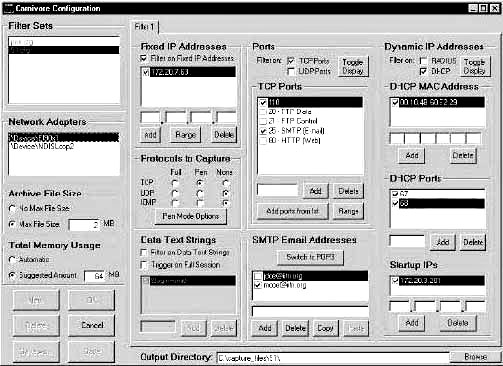

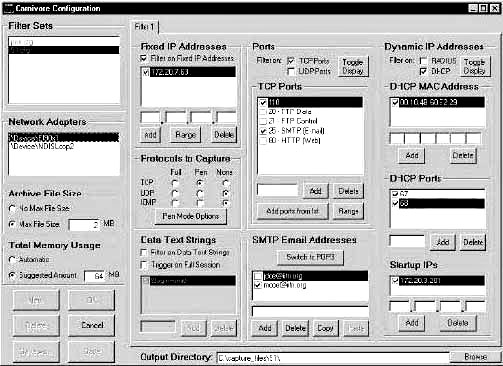

Sin ser un sistema de redes, también es famosa la herramienta Carnivore, sucesora del Omnivore, desarrollada por el FBI y cuya finalidad es la de espiar la información de internet, desde correos electrónicos hasta páginas visitadas pasando por archivos transferidos.

Ventana de configuración del Carnivore

Otra herramienta supuestamente utilizada por el FBI sería el troyano NetBus, uno de los más poderosos de hoy en día. Enlaces de Seguridad no ha podido confirmar la veracidad de esta afirmación.

Recientemente la CIA se ha hecho con otra herramienta de similares características a la red Echelon, si bien en vez de utilizar palabras clave, se vale de conceptos. No se descarta que este software sea aplicado también para su uso en la red Echelon, sobre todo si se tiene en cuenta que la empresa desarrolladora del mismo se encuentra en Mountain View (California, EE.UU.), sede de uno de los nodos de la red Echelon bajo el mando de la NSA, lo cual hace sospechar la independencia de dicha firma informática respecto del Gobierno de los Estados Unidos.

Y hace poco se ha sabido que el FBI (para variar) está desarrollando un nuevo troyano, llamado Magic Lintern (Linterna Mágica). Esto no sería nada nuevo si no fuese porque el propio FBI está presionando a las empresas desarrolladoras de software antivirus y antitroyanos para obligarles a que sus respectivos productos no detecten dicho troyano. En teoría hasta ahora ninguna de estas empresas ha dado el visto bueno, aunque hay rumores de que tanto Symantec (productos Norton) como Network Associates (productos McAfee) han claudicado a las presiones el Gobierno Estadounidense. Sin embargo, su postura oficial es que sus productos no van a permitir el paso del troyano. Básicamente circulan esos rumores porque son empresas estadounidenses y porque son punteras mundialmente. Además de ellos, se sabe que tanto los desarrolladores del AVP como los de Sophos han dicho que no a la propuesta del FBI, al igual que la nipona Micro Trend (PC-Cillin)... habrá que fiarse.

Si bien no se comprende muy bien por qué hay que dejar que el FBI nos meta un troyano cuando a un hacker no le dejamos (porque por experiencia sabemos que los chicos el FBI no son angelitos precisamente), desde el momento en que seguramente, tarde o temprano, algún hacker o cracker se va a hacer con dicho troyano y lo va a difundir por la red, nuestras computadoras estarán específicamente desprotegidas ante ellos. O se puede crear un troyano que se haga pasar por el Linterna Mágica y estaríamos en las mismas... o alguna otra cosa que se nos pudiera ocurrir. Ya se sabe que en estos temas, la imaginación es la mejor arma. Es más, ya han surgido troyanos que se hacen pasar por la Linterna Mágica, como el Magic Latern, aunque éste tan solo le "copia" el nombre.

ESPIONAJE MUNDIAL: UN ESCANDALO QUE NO DEJA DE CRECER

La invasión de la gran oreja electrónica

El caso estalló por el espionaje industrial realizado por las agencias de EE.UU.

Por MARIA COPANI. De la Redacción de Clarín

La existencia de una red global de vigilancia de las telecomunicaciones es discutida desde 1998 en el seno del Europarlamento y fue motivo de un escándalo internacional que involucra a las agencias de inteligencia de Estados Unidos, Canadá, Reino Unido, Australia y Nueva Zelanda.Con más de 120 satélites y con radares diseminados por todo el planeta, la red Echelon, una gigantesca oreja electrónica, interceptaría unos 3.000 millones de comunicaciones diarias (por teléfono, fax, Internet y telex), y actualmente es acusada de espionaje comercial, militar y político. Los estudios determinan que las intercepciones son de tipo global e indiscriminado. Luego de la recolección son procesadas por complejas computadoras, en base a diccionarios-robot con palabras clave.Para las escuchas telefónicas se utilizarían softwares de reconocimiento de voz. Para los faxes, softwares de reconocimiento de caracteres. Para la intercepción de correo electrónico, entre otros métodos se encontraría el deliberado debilitamiento de los sistemas de seguridad de los programas de e-mail, facilidad que habría permitido que accedieran a este tipo de contenidos los servicios secretos de EE.UU. (concretamente la National Security Agency).El creciente conocimiento sobre su estructura hizo que los gobiernos de Francia y Alemania fortalecieran sus sistemas de protección de los datos desde hace más de un año. Hace unos días en Francia se avivó la polémica. Según la publicación francesa Le Figaro, el 24 de marzo pasado una asociación de defensa de los intereses de usuarios de Internet, llamada Akawa, presentó la demanda Akawa contra X, una protesta contra personas desconocidas por violación de la correspondencia. En un escrito dirigido al primer ministro Lionel Jospin pidieron que se presente un recurso contra Gran Bretaña en la corte de justicia europea en Luxemburgo, según reseña Le Monde.El caso estalló a fines de febrero, cuando el Parlamento Europeo evaluó el nuevo informe presentado por el experto escocés Duncan Campbell. En ese extenso documento se presentaban evidencias sobre la intervención de Echelon en escuchas destinadas a favorecer a las empresas norteamericanas en competencia con sus pares europeas. Descubrimientos posteriores agravaron el caso: según confesiones de ex agentes de inteligencia, entre los blancos de Echelon había figurado nada menos que un jefe de Estado, que además es líder de la Iglesia Católica.Las comunicaciones del Papa Juan Pablo II, la Madre Teresa de Calcuta, la princesa Diana de Gales y organizaciones como Greenpeace, Amnesty y Christian Aid, según estas fuentes, habían sido espiadas por la red anglosajona. Recientemente Campbell reveló en una entrevista concedida a Clarín que cuatro bases (situadas en Estados Unidos, Puerto Rico, Canadá y una isla del sur de Inglaterra) interceptan las comunicaciones de Argentina y el resto de América del Sur. En esa ocasión, también confirmó que las comunicaciones de Argentina durante la guerra de Malvinas habían sido interceptadas por bases de Australia y Nueva Zelanda y transmitidas a los puestos de escucha británicos.Ayer, en el Parlamento Europeo, el grupo que promueve la creación de una comisión indagatoria alcanzó las firmas necesarias para su tratamiento: un cuarto del total de 626 eurodiputados. La noticia fue creciendo durante el día. A la mañana EFE hablaba de 156 eurodiputados firmantes. Hacia la tarde eran más de 170, y entre los nuevos adherentes que mencionaba la agencia de noticias ANSA se encontraba el filósofo italiano Gianni Vattimo.La iniciativa del grupo presidido por el belga Paul Lannoye fue presentada en Bruselas a la presidenta del Parlamento, Nicole Fontaine. En caso de prosperar, constituiría un caso prácticamente excepcional dentro de la práctica de la Legislatura europea.En efecto, la creación de una comisión parlamentaria especial tendría un único precedente en el Europarlamento. Sólo cuando estalló el problema sanitario causado por la enfermedad de la vaca loca fue tomada una medida similar, recuerda el diario italiano la Repubblica: La asamblea de Bruselas deberá decidir si acepta la propuesta de crear una comisión especial de investigación sobre Echelon. Si dice que sí, será un evento histórico.

|

Etiquetas

Calendario

<< < Diciembre 2007 > >>

| |

|

|

|

|

1 |

2 |

| 3 |

4 |

5 |

6 |

7 |

8 |

9 |

| 10 |

11 |

12 |

13 |

14 |

15 |

16 |

| 17 |

18 |

19 |

20 |

21 |

22 |

23 |

| 24 |

25 |

26 |

27 |

28 |

29 |

30 |

| 31 |

Echelon - o la gran oreja que todo escucha

por fher63 @ Martes, Dic. 27, 2005 - 12:25:40 pm

En la novela "1984" de George Orwell se nos presentaba un mundo futurista y totalitario, en el cual cada acto y cada pensamiento de la gente era monitoreado dia y noche por el "Big Brother" (no, no es el programa de TV, aunque se trate tambien de control de masas). Cuando era adolescente -epoca en que lei el libro y vi la pelicula- la idea de un mundo totalitariamente controlado era mas bien algo utopico o propio de mentes con mucha imaginacion, les dire. Hoy en dia, el asombro ya paso a ser algo olvidado y cotidiano a la vez, porque ya nada nos puede espantar, tan grave como que ya perdimos toda capacidad de asombro.

Les quiero presentar aqui algo que seguramente muchos de ustedes han oido o leido. El sistema, o plan, o programa Echelon.

Para empezar comentaremos que echelon es un termino ingles que significa escalon, aunque esta red tambien es conocida como La Gran Oreja. Echelon, como tal, es un programa informatico. La Red Echelon en cambio seria un entramado de antenas, estaciones de escucha, radares y satelites, apoyados por submarinos y aviones espia, unidos todos esos elementos a traves de bases terrestres, y cuyo objetivo es espiar las comunicaciones mundiales, teoricamente, para luchar contra el terrorismo internacional (el que les afecta a ellos, claro) y el trafico de drogas. Entre las comunicaciones espiadas se encuentran los correos electronicos, faxes, comunicaciones por cable, por satelite, radio, conversaciones telefonicas,...

El sistema de espionaje se basa en la escucha de las comunicaciones por medio de sniffers y su posterior filtrado. Este filtrado se centra en la identificacion de palabras clave previamente fijadas en inmensos diccionarios. Estas palabras pueden pertenecer tanto a textos como a voces reales y ser pronunciadas y/o escritas en varios idiomas (ingles, castellano, frances, arabe, chino, japones,...). El sistema informatico posee por lo tanto potentes "olfateadores" y programas de reconocimiento de voz. Se habla de que puede filtrar 2.000 millones de mensajes en una hora. Tal y como esta organizada la red, esta no permite, por ejemplo, a las autoridades Neozelandesas conocer los diccionarios usados por USA y Gran Breta??????si bien lo contrario si es posible. Aqui se demuestra de nuevo el talante discriminatorio de los Estados Unidos y Gran Breta??????br /> Primeramente se definen las palabras clave, como por ejemplo bomba, Busch, atentado, droga, Sadam Hussein, Castro,... siempre definidas en varios idiomas. Se pasa entonces a olfatear las comunicaciones mundiales. Se habla de un poder de captacion del 90% de las mismas, si bien se cree que este porcentaje solo afecta a las comunicaciones de internet. Teniendo en cuenta que casi todas las comunicaciones via internet mundiales, independientemente de donde se produzcan, pasan por nodos de comunicacion de los Estados Unidos y por nueve puntos de control de la NSA (National Security Agency, Agencia de Seguridad Nacional de los Estados Unidos). Es decir, que ni siquiera tiene que ir a buscarlas, las traen hasta la cocina.

Bien, una vez que se detecta una comunicacion conteniendo o bien palabras clave o bien ciertas combinaciones de ellas (por ejemplo, "bomba", "gobierno" y "atentado" en el mismo mensaje), el sistema informatico pasa a monitorearla y grabarla. Esta comunicacion sera entonces etiquetada y enviada a distintos centros de analisis. Dependiendo del origen y fecha de la comunicacion sera marcada con un numero clave. Se transcribe, descifra, traduce y se guarda entonces como un informe mas o menos extenso.

Ahora aqui viene lo bueno. A continuacion veamos acciones de dominio publico atribuidas a Echelon:

* Interceptacion y escucha de transmisiones de Greenpeace por parte de los Estados Unidos durante su campa??????e protesta hacia las pruebas nucleares francesas en el Atolon de Mururoa en 1995. Este espionaje no fue conocido por sus socios mas debiles, como Nueva Zelanda y Australia.

*Interceptacion de llamadas telefonicas y seguimientos a Lady Di, el Papa Juan Pablo II, Teresa de Calcuta, Amnistia Internacional y Greenpeace.

*Espionaje a dos ministros britanicos por parte de Margaret Thatcher, siendo ella Primera Ministra del Reino Unido.

*Espionaje del diario Observer y a varios de sus periodistas y propietarios.

*La inteligencia militar francesa asegura que agentes secretos norteamericanos trabajan en la empresa Microsoft (el que faltaba) para instalar programas secretos en los productos e indicar a los desarrolladores de programas de Microsoft que agujeros de seguridad deben crear para que la NSA pueda entrar a trav鳠de ellos. Estos agujeros de seguridad se encuentran en productos como Windows e Internet Explorer. A cambio, recibiria apoyo financiero y se favoreceria el monopolio de Microsoft en el mercado nacional e internacional, lo cual beneficia a ambas partes.

*Se asocia a la NSA la inclusion del denominado "cifrado fuerte" del Windows 2000 para fines tan desconocidos como preocupantes.

*Los sistemas de encriptacion de mensajes de los productos Microsoft, Netscape y Lotus destinados al mercado europeo son distintos a los americanos y estᮠpredispuestos a ser decodificados los la NSA.

*La empresa informatica Lotus reconoce que la NSA obliga a las empresas americanas a comunicarles una parte de la clave de codificacion de los productos destinados al intercambio de mensajes que se exporten fuera de los Estados Unidos. En su caso, 24 de los 64 bits del codigo de desencriptacion de los mensajes.

*La empresa suiza Crypto AG, expertos en

programas, hardware y otros productos criptogrᦩcos (tel馯nos m??????es, por ejemplo) adjunta a los mensajes enviados a traves de sus productos una clave de decodificacion del password utilizado por el usuario que conoceria la NSA. Se sabe que dicha empresa suiza y la NSA vienen manteniendo contactos y reuniones desde hace unos 25 a?????? Los productos Crypto son utilizados por delegaciones oficiales de mas de 130 paises, tales como ejercitos, embajadas, ministerios.

*Interceptacion de comunicaciones entre Thomson-CSF y el Gobierno Brasile??????n 1994 en la negociacion de un contrato de 220.000 millones de pesetas para un sistema de supervision por satelite de la selva amazonica permitio la concesion del proyecto a la empresa norteamericana Raytheon, vinculada a las tareas de mantenimiento de la red Echelon.

*Interceptacion de faxes y llamadas telefonicas entre Airbus y el Gobierno de Arabia Saudi con detalles de las comisiones ofrecidas a los funcionarios permiti??????Estados Unidos presionar para que el contrato de un billon de pesetas fuera concedido a Boeing-McDonnell Douglas. 1995.

*Espionaje a la industria automovilista japonesa.

*Intercepcion de la NSA de comunicaciones entre el Gobierno de Indonesia y representantes de la empresa japonesa NEC referentes a un contrato de 200 millones de dolares en equipamiento de telecomunicaciones. George Busch padre intervino personalmente y obligo a Indonesia a dividir el contrato entre NEC y la firma estadounidense AT&T (proveedora de equipamiento de telecomunicacion a la NSA).

*Espionaje a las conversaciones entre paises de Oriente Medio y representantes del consorcio europeo Panavia destinadas a la venta del cazabombardero Tornado a dichos paises.

En Latinoamerica estamos a salvo de Echelon? Desgraciadamente no, veamos una peque??????ese??????/p>

En Argentina tambien hay serios rumores sobre intervenciones de comunicaciones. Un ingeniero de telecomunicaciones habria detectado que 21 lineas de telefono del Ministerio de Economia de Argentina estaban siendo pinchadas desde el exterior, via satelite. Se realizaron entonces revisiones de las lineas de telefono del ministro y varios secretarios del ministerio. En estas revisiones se descubrio que todos los telefonos pinchados lo estaban a traves de un ordenador del mismo ministerio marca AST (empresa informatica norteamericana que abastece a la NSA de equipamiento). Investigando la computadora en cuestion se descubrio que tenia instalado un software denominado STG, el cual permite la intervencion de lineas de fibra optica, cable, telefono, correo electronico, fax y satelite.

El sistema basado en el software STG incluye un dispositivo de seguridad que es revisado y actualizado cada 24 horas por el mismisimo Departamento de Estado norteamericano y, para que el programa se mantenga activo, debe conectarse con el Pentagono cada dia. Este software solo puede ser adquirido por organismos autorizados por el Departamento de Estado de los EE.UU. En Argentina, el unico organismo autorizado es la SIDE (Secretaria de Inteligencia del Estado). Sin embargo, se comprobo que el pinchazo provenia del exterior de Argentina en una conexion via satelite.

Ya saben amigos, piensenlo muy bien antes de escribir un mail o hablar por telefono. Antes de pensar, de escribir, de hacer el amor, de fumar un cigarrillo, de leer, de dormir. La gran oreja que todo lo oye, esta sobre nuestras cabezas. Si siguen asi, ni los sueñan cuídense de cómo pueden quedar.

LA QUEJA

LA GRAN OREJA Y LAS QUEJAS COTIDIANAS DE LOS ARGENTINOS

Dr. Angel Rodriguez Kauth

En lo poco que va del milenio, el hecho de vivir en Argentina se ha convertido -entre otras cosas consideradas como reacción ante condiciones de vida inestables y dramáticas para más de la mitad de la población que atraviesa los senderos siniestros de la miseria, en tanto los otros recorren el camino de la incertidumbre y la desconfianza- en practicar "el deporte de la queja", ya verbalmente o ya con el movimiento de hombros que suben y bajan expresando: "¡y esto a mí que me importa!", como si fuéramos marcianos.

Es por ello que intentaré hacer lo que en su momento realizaran Erasmo (1507) y, más recientemente, B. Russell (1935), Puente Ojea (1995) y Brauman y Sivan (1998), entre otros que hicieron "elogios" con mucho mayor talento; para lo cual a veces usaron el fino recurso de la ironía, aunque cuidando el peligroso sentido irónico que lleva como tropos lingüístico; en otras utilizando el cinismo y -por cierto que en las menos- con un sentido literal -de tipo lineal- el elogio de una forma de vida, como es la queja.

He elegido aquella expresión cotidiana de la conducta que ha golpeado el foco atencional de mis reflexiones sobre lo que ocurre en la habitualidad de los argentinos y quienes comparten sus y desventuras en una época de crisis social, política y económica inédita, como no se la había conocido jamás en la historia nacional.

La queja -recurso que se utiliza para demostrar tanto un estado de "bronca" contenida por diversas circunstancias, como asimismo la intención de inspirar lástima en los Otros que deben escuchar la catilinaria de un interlocutor esperando ansiosamente la llegada del momento en que pueda hacer una baza en el parlamento de aquel para así entonces iniciar él el ansiado espacio de su queja- es un estado intermedio entre la resignación fatalista (Martín-Baró, 1987) y la protesta activa por todo aquello que incomoda de alguna manera. En especial hago referencia al maltrato habitual a que son sometidos los habitantes del país en múltiples episodios de la vida cotidiana. Lo cual no significa que la queja no se instale tanto en la resignación como en la protesta, ella no las reemplaza, sino que las acompaña fielmente en el discurso de la habitualidad con que testimoniamos aquel estado de "bronca". Inclusive, en las elecciones parlamentarias de octubre de 2001, el auténtico ganador de las mismas fue el voto bronca, es decir, el voto que representó a los que se quejaban de todos los candidatos políticos en lidia.

Los argentinos y también los que viven en Argentina desde hace años -ya que pareciera que se hubieran contagiado por ósmosis del fenómeno "quejoso" de los nativos- viven protestando, quejándose de todo lo que les ocurre y de lo que no les ocurre y que creen que debiera suceder para mejorar sus condiciones de vida. La gama de los contenidos de la queja abarca un ámbito considerable, al punto que me atrevo a definirla como al Universo: es infinita. Va desde los objetos sociales más diversos como son la política, la economía, la educación, los Otros, etc.; hasta los problemas personales más íntimos como pueden ser la salud; los inconvenientes en las relaciones maritales (3), parentales o filiales; en la economía doméstica en cuanto siempre falta algo para ser plenamente felices rodeados de objetos materiales por el consumismo que nos supieron legar (Veblen, 1899) y que no son accesibles al bolsillo de la mayoría; los trastornos sufridos durante un viaje de placer que terminó siendo displacentero, por culpa -por ejemplo- de los molestos mosquitos que nos picaron en los lugares más insólitos del cuerpo; sobre las largas colas que hay que soportar para pagar los impuestos y servicios; etc, etc. Hacer su listado implicaría dedicar páginas y más páginas a un relevamiento improductivo, ya que en éste escrito no tengo el propósito de hacer un conteo censal de todas las quejas que nos aquejan -valga para el caso la redundancia- en las prácticas de la vida cotidiana.

La queja -junto al estado de ánimo que la acompaña, cual es la desazón, la impotencia, el hartazgo, la desesperanza, el presentismo del aquí y ahora en que el pasado ha sido escamoteado y el futuro no existe en tanto y cuanto se nos ha robado la historia, etc.- se ha convertido, sin temor a equivocarme, en una institución social más en la vida del habitante de la Argentina, aclarando que leído el sentido de esta institución en el que le otorgó al término Durkheim (1897) y no en el que lo hiciera Weber (1922).

No en vano los argentinos hemos sido reconocidos por los latinoamericanos como quejumbrosos, insatisfechos y lastimeros, sobre todo a través de las letras de los tangos -música típica nacional que refleja mejor que cualquier otro elemento a la idiosincrasia un tanto vacía de una identidad que no da muestras de construir con rasgos arquetípicos- en las que se escuchan desde las quejas que van desde las de orden personal por la muchacha que abandonó al protagonista hasta las quejas sociales y metafísicas de la poesía de E. S. Discépolo, que uno de sus versos más afamados llegó a decir sin tapujos "... que el mundo es y será una porquería, ya lo sé". En la actualidad, dos personas amigas se encuentran y, como es común en estos casos, alguno de los dos pregunta al otro: "¿Cómo te va?", a lo cual el interpelado, con un toque de fina ironía y para abreviar la larga letanía que sobrevendrá si contesta su verdad, responde: "Bien, ¿o te cuento?". Y este diálogo -que en ultima instancia no es tal- se repite monótonamente en cuantos encuentros se tengan, hasta que alguien demuestre intención de interesarse y -posteriormente- tendrá que arrepentirse por haber aceptado el reto de que le cuenten las cosas que aquel hace como que quiere resguardar y que al otro le ocurren pero que no se le pueden remediar ni solucionar, más allá de lo que pueda ser útil con la paciente escucha de quien prestó su oreja.

Más, no se busca al Otro como interlocutor válido para ayuda al protagonista de la queja a solucionar un problema, lo cual sería esperable cuando está haciendo el relato de algo que a él le sucede. Sin embargo, esto no se produce en tales términos pragmáticos, sino que el Otro es considerado nada más que como una gran oreja a la que se tomó prestada para que escuche lo que se quiere decir y sin tener en cuenta lo que quiera oír, todo esto independientemente de lo que haga el resto del cuerpo al cual pertenece la oreja. No se trata más que la oreja del Otro que la puso a disposición para la escucha y del que normalmente no se espera solución alguna a lo que se le está diciendo. El Otro ha sido cosificado (Luckács, 1923) bajo la forma de un inodoro que sirve para depositar las penas y excrementos que se pretende evacuar (1) que aquejan y, a lo sumo, se le permite -en una suerte de juego al estilo quid pro quo- que, al finalizar la por lo general extensa exposición de quejas, él tenga la posibilidad de hacer idéntica cosificación con el relator original.

Esta compleja composición relacional que venimos de describir, no es más que una forma -simplificada y bastardeada- de lo que se conoce como "catarsis", la cual tiene a veces el sentido original que se le daba en la antigua Grecia como sinónimo de purificación, purgación, tal como lo pretendía Aristóteles a través del arte. Y en otras -las menos, aunque con pretensiones de que sean las más- bajo la terapia psicoanálitica que inauguraran Breuer y Freud (1895).

La clave en el uso de esta forma de catarsis -o de purificación de penas- que se utiliza a través de la queja, no se encuentra en la búsqueda sincera de una solución -a partir de los conocimientos del Otro que pueda aconsejar o acompañar empáticamente- al relator con los problemas plateados, sino en el simple y llano placer de contarlos, como si esto fuese un mecanismo mágico que permitiese sacarse los problemas a sabiendas de que son intransferibles. Es como si se evacuaran -esto dicho sin connotaciones escatológicas- los dolores, afrentas y rencores que le apenan frente a un tercero que es como si fuese de madera, pero que al ser de carne y hueso resulta un poco menos psicótico que haberlo hecho ante un árbol o un armario. Da la impresión de que la queja -en estas condiciones- trajera consigo un doble goce para quien no padece sus contenidos, sino que los disfruta. Y al hablar de doble estado de gozar, me estoy refiriendo, en primer lugar al goce masoquista de sufrir sin hacer algo que reduzca el sufrimiento, sino que lo alimenta con fantasías de todo tipo que van acrecentando el sentido "objetivo" de la queja, del reproche por lo que le sucede. En segundo término, se hace presente un placer sádico, que se añade al original, cual es el de tener a su alcance a una víctima que se supone que se le amargará el día con las cuitas contadas y que no es el único que las escuchará a lo largo de la jornada.

Con cuanta ansiedad, culpas, angustias, etc., el Otro se ha de marchar luego de la escucha, tiene sin cuidado al relator, he ahí la cuota de sadismo que presentara en segundo lugar en el párrafo anterior; en el mejor de los casos aquél también pudo hacer su catarsis con quien lo "torturó" con sus quejas y reproches sobre terceros que no están presentes, en el momento que se le permita que el mismo se incluya a contar su listado de penas. No más que eso. Es que en la queja hay siempre implícito un pedido de ayuda, pero que al menor intento por parte del "ayudante" por sugerir soluciones de fondo y plausibles son rápidamente rechazadas, solo se aceptan colaboraciones de tipo cosméticas que maquillarán el problema pero que nunca lo solucionarán (2).

Desde que tengo uso de razón -puede el lector sospechar que nunca la he tenido, pero sirva como figura retórica para señalar que hace por lo menos 55 años que creo tenerla- que escucho de mis padres, compañeros de escuela y de trabajo, parientes, amigos y ocasionales conocidos a la consabida queja de "algo" que sucedía en el espacio político, económico, social argentino y hasta en el familiar y el de la relación de pareja. Vale decir, no se trata de un fenómeno novedoso que tiene lugar en una época muy especial por la que atraviesa el país en que día a día vamos cayendo -esto dicho objetivamente en base a parámetros socioeconómicos y políticos fácilmente comprobables- en una suerte de cósmico agujero negro que se traga la energía que pasa cerca de su alcance (Hawking, 1988).

Más aún, en tiempos de bonanza socioeconómica, como fueron los primeros años del gobierno de Perón (1946-1952), las quejas estuvieron a la orden del día refiriéndose al peculiar estilo político utilizado por aquel, que distaba bastante de ser democrático (3), sobre todo por el culto a la personalidad del susodicho y de su esposa. Cuando la bonanza entró en decadencia -a partir de 1953- entonces se le añadió a la queja política la de la situación económica que había dejado de ser lo que era. Y no es necesario aclarar que de ahí en adelante se tuvieron razones más que suficientes para quejarse -a voz en cuello o en el susurro cómplice con el que escuchara- aunque con ello no se arreglaran las condiciones que se atravesaban y que día a día profundizaban la crisis. En una suerte de compulsión a la repetición, lo que podíamos solucionar merced al ejercicio cívico del voto lo negábamos y volvíamos a elegir gobiernos populistas que -históricamente lo han demostrado en todo el mundo- no son más que una profundización del fracaso. Obsérvese que desde 1916 a la fecha los gobernantes democráticos del país se han alternado entre radicales y peronistas, siendo los primeros un paradigma del fracaso gubernativo, a punto tal que en lo que va del último medio siglo ninguno de ellos pudo terminar sus mandatos constitucionales, ya que o fueron desplazados o debieron renunciar (Falcón y Rodriguez Kauth, 2002).

Y, sobre los gobernantes peronistas ha ocurrido algo semejante. Al respecto, valga una anécdota que es por demás ilustrativa de lo que sucede con los dirigentes políticos argentinos y que fuera expresada por un estudiante universitario en una encuesta que tomara acerca de las fantasías de alejarse del país y a la cual respondió con las siguientes palabras: "Los políticos argentinos son raros, los peronistas roban y son inútiles, los radicales son más inútiles y roban menos. Así no existe salida posible a la crisis que vivimos. Como no se sabe elegir a otros políticos, lo mejor es irse" (Rodriguez Kauth, 2001). Estimo que este joven universitario dio en la tecla justa de las causas de nuestras quejas, ¡no sabemos elegir!. Y en este punto nunca mejor recordar aquella vieja sentencia que decía que los pueblos tienen los gobiernos que se merecen ... o que desean tener.

Cómo serán de reiterativas y molestas las quejas de la "gente" -eufemismo utilizado para referirse a los Otros- que hasta el Gobierno de la Ciudad de Buenos Aires debió estrujar el cacumen de sus funcionarios para inventar un slogan que decía "no se queje si no se queja", para lo cual debió abrir un registro municipal de quejas en donde los vecinos asentasen las mismas a efectos de que se tomaran medidas conducentes a solucionar los problemas presentados. Más, lo interesante de la experiencia es que en tal registro no se asentaba ni el diez por ciento de las quejas que se publicaban en los periódicos en la "cartas de lectores" que suelen funcionar como un excepcional resumidero de quejas exhibicionistas que facilitan que el anónimo social figure en los mismos con sus datos personales, lo cual, gracias a tener algo de que quejarse, les permite ufanarse ante sus amistades de que han perdido el "mal metafísico" (Gálvez, 1916) por su condición de "hombres en soledad" (Gálvez, 1938) que se pierden en el anonimato de entre "el uno y la multitud" (Gálvez, 1955) con que todo ello trae aparejado.

Pero esta no es la única extravagancia de la institución de la queja que nos complace en realizar cuantas veces podamos. Lo curioso de nuestras quejas, es que las mismas se han venido repitiendo tanto por parte de aquellos que tienen razones más que objetivas para quejarse -persecución política, desempleo, desavenencias conyugales graves, falta de dinero, malas actuaciones de sus equipos de fútbol preferidos por pésimos arbitrajes que benefician al rival, etc., etc.- sino que también han sido testimoniadas por aquellos que no transitan ninguna situación que objetivamente de lugar al reproche, a la queja. Pero es como si se tratase de una perversa competencia de todos contra todos en que nadie quiere perder un lugar preferencial en la expresión quejumbrosa. Es algo así como que el que no tiene de que quejarse, o bien está mintiendo o es un introvertido patológico que prefiere tragar para adentro sus penas aún a costas de morir ahogado en las mismas y no precisamente con una botella de bebida alcohólica, como lo dice una letra de tango; en cuyo caso es juzgado como un infeliz por no saber aprovechar la felicidad que produce quejarse.